Eine Liste mit funktionierenden Catcher-Detektoren

- SeaGlass (Open Source) (University of Washington)

Mobiler Catcher Detektor mit Raspberry pi, Cellular Modem und GPS-Empfänger.

Diese Catcher wurden in Fahrzeugen installiert, um damit eine Karte aller Basisstationen in einer Stadt zu erstellen. Details und die Ergebnisse der Messungen finden Sie hier: https://seaglass.cs.washington.edu - Catch Me If You Can: IMSI-Catcher-Catchers (SBA Research)

Stationäre Lösung (Bausatz mit USB Modem Telit GT864 /ohne SIM). Viele kleine Detektoren können gemeinsam eine größere Region überwachen. Eine zweite Version beinhaltet Funktionen die über ein App (fern)gesteuert werden können.

Details finden Sie hier: https://www.sba-research.org/imsi-catch-me-if-you-can/

Oder direkt das Paper downloaden: DabrowskiEtAl-IMSI-Catcher-Catcher-ACSAC2014.pdf

Den Quellcode finden Sie bei Sourceforge: SBA IMSI Catcher Catcher - SnoopSnitch (SRLabs)

Android App für gerootete Phones mit Qualcomm Baseband (Stock ROM, zb. Samsung S2, S3 und Nexus 5)

Die notwendigen Daten wurden über den DIAG kernel driver rausgeleitet.

Projektseite: https://opensource.srlabs.de/projects/snoopsnitch

Ein sehr nützliches Paper (White-Stingray) das folgende Projekte (SnoopSnitch, Cell Spy Catcher, GSM Spy Finder, Darshak, AIMSICD) untersucht finden Sie bei www.usenix.org.

Eine wissenschaftliche Untersuchung über kommerzielle Lösungen aus dem Bereich Mobiler Abhöranlagen bzw. IMSI-Catcher wurde erst im November 2019 veröffentlicht. Diese gibt Auskunft über technische Details von 20 Geräten, für die Mobilfunkstandards 2G, 3G und 4G.

Weitere Projekte:

Darshak (Intel Baseband (Xgoldmon) Rooted Samsung S3)

Android-IMSI-Catcher-Detector (Android App)

Der erste Catcher-Catcher opensource.srlabs.de (Motorola mit osmocomBB)

Crocodilehunter – hunting fake eNode (mit spezieller Hardware / srsLTE)

StingWatch und SDR-Detector (mir RTL-SDR, HackRF One)

Details über die IMSI-Catcher der neuen Generation finden Sie hier:

IMSI-Catcher 2.0

Weitere Projekte:

– The Messenger Shoots Back: Network Operator Based IMSI Catcher Detection

Die Erkennung von Angriffen der Kategorie A kann durch die Analyse der drei Ebenen ermöglicht werden:

o A02.1 physikalische Ebene

o A02.2 geografische Ebene

o A02.3 informelle Ebene

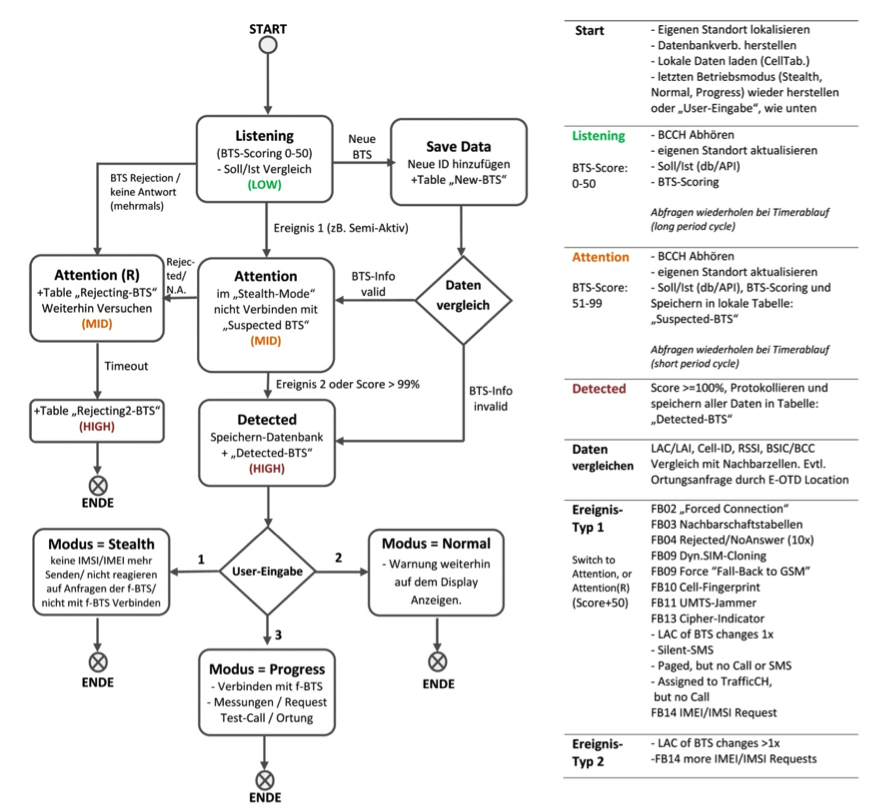

Die ermittelten Daten müssen in ein Bewertungssystem überführt werden. Für jede BTS wird ein Score-Wert geführt, der die Wahrscheinlichkeit widerspiegelt, dass es sich um eine maskierte Basisstation handeln könnte.

In diesem Abschnitt werden die zahlreichen Realisationsmöglichkeiten für einen IMSI Catcher Detector (Fake Base Station Detector) zusammengefasst und in Projektphasen aufbereitet.

- Phase 1: Entwicklung einer APP, die Informationen der (z.B) OpenCellID-Datenbank auf einer Karte darstellen kann. Lokalisierung des eigenen Standortes und Abfragen der Zelleninformation über die vorgegebene „Telephony“-Klassen. Aktualisieren der OpenCellID-Datenbank. Vergleich der ermittelten Werte: RSSI, Cell-ID usw. (Im Zustandsdiagramm mit „Listening“, „Save Data“ und „Daten vergleich“ bezeichnet)

- Phase 2: Optimieren der Informationsgewinnung durch gerätespezifische SDKs und/oder Entwicklung einer autonomen Hardwarelösung, zum Beispiel in Form eines „Bluetooth-Dual-SIM-Adapter“ wie oben beschrieben. Datenbank erweitern mit Informationen über Score Werte der Basisstationen.

- Phase 3: Serverseitige Organisation der Clients, die sich in der Region aufhalten, um eine Ortung der „Fake-Basestation“ durchzuführen. Warnung vor einer fB, die sich in Empfangsreichweite befindet.

“IMSI Catcher Detection” – Funktionen und Ablauf

Jedes Merkmal das in der Tabelle „Funktionen der fB-Detection“ aufgeführt ist erhält einen Wert zwischen 10-50 Punkten, wobei 50 Punkte immer noch dem Flag „yellow“ der Catcher-Catcher Tabelle entspricht. Ein Scoring von 51 bis 99 Punkte entspricht einem Flag „red“. Das folgende Zustandsdiagramm beschreibt den Ablauf einer Erkennung mit Hilfe der zuvor beschriebenen Funktionen. Im „Listening“-Zustand findet eine Kontrolle statt, die möglichst ressourcenschonend im Hintergrund laufen kann. Das „Ereignis Typ1“ ändert den Zustand zu „Attention“, worauf die aktive Erkennung gestartet werden kann. Am Ende steht der Benutzer vor der Entscheidung, wie er sich im weiteren Verlauf verhalten möchte.

Zustandsdiagramm: Fake Base Station Detection

Tabelle Erkennung von Fake BTS (IMSI-Catcher)

ID | Funktion | Details | Sonstiges | ||||||||||||

Physikalische Erkennung | |||||||||||||||

FB01 | Signale & | Signale (ACFN, Signal to Noise, Bitfehlerhäufigkeit) Analysieren. | |||||||||||||

| |||||||||||||||

FB02 | „Forced-Connection„ | Die BTS mit dem schwächsten Signal wird | Ereignis 1 | ||||||||||||

FB03 | Tabellen der Nachbarzellen vergleichen | Die NCL (Neighbouring Cell List) der umliegenden Basisstationen müssen auf die angegebene Signalstärke der aktuell verbundenen BTS, verglichen werden. | Ereignis 1 | ||||||||||||

FB04 | Abweisung durch die BTS (fB) | Versucht ein anderes MS (nicht das gesuchte) eine Verbindung aufzubauen, bekommt es nach mehrmaliger Anfrage keine Antwort (Aloha) | Auf dem Display Anzeigen | ||||||||||||

Geografische Erkennung (der fake-BTS) | |||||||||||||||

FB05 | Abstandsmessung | Senden eines „Hello Packet-delay“ an die BTS. Auf gleiche Broadcasts achten die zeitverzögert eintreffen. | Bewertung. Schwer zu Realisieren. (evtl. Sync. der BTS) | ||||||||||||

FB06 | E-OTD Lokalisierung | Funktionen zur Ortung (Location Based Services) Den eigenen Standort ermitteln mit Hilfe des Mobilfunknetzes. z.B. eine BTS die nicht antwortet oder 2 Antworten einer BTS die sich zeitlich überschneiden. | Die eigene | ||||||||||||

Informelle Erkennung | |||||||||||||||

FB07 | Datenbestand, | o Community teilt Datenstamm o Gleichzeitige Messung | fB Warnung auf dem Display Anzeigen | ||||||||||||

Erkennung spezieller Abhörtechniken | |||||||||||||||

FB08 | Dyn. SIM-Cloning | o Ungewöhnliche “location update queries“ (IMSI) o Verzögerung und zählen der missglückten Versuche | Ereignis 1 | ||||||||||||

FB09 | Semi-Aktive Erkennung | o Fall-Back to GSM Polling o Hand-Over zu 2G o UMTS-Jammer (Siehe FB11) o Paging Request | Die genaue Bewertung kann erst nach Tests erfolgen. | ||||||||||||

Weitere Merkmale | |||||||||||||||

FB10

| Location-Fingerprint | Protokollieren der gesendeten IMSIs / TMSIs und statistische Auswertung folgender Prozeduren: IMSI-Request, Location Update, IMEI-Request | Suchen nach einer BTS die nur eine oder wenige unterschiedliche IMSIs An-Paged. | ||||||||||||

FB11 | Jammer /

| plötzliche Frequenzstörungen bzw. der Verringerung des Signal- Rauschabstands erkannt werden. | Störungen auf dem Display Anzeigen | ||||||||||||

FB12 | Femtozellen Anzeigen | Datenbank wie unter FB07 beschrieben | Warnung auf dem Display Anzeigen | ||||||||||||

FB13 | Cipher Indicator | Wie im GSM Standard beschrieben oder mittels Protokollierung der Schicht 3 im Protokollstack (mit SDR) möglich. | Cipher Indicator auf dem Display Anzeigen (muss vom OS unterstützt werden.) | ||||||||||||

FB14 | IMSI/IMEI Request | Anzahl der Anfragen/Zeit > Statistik Option: IMEI nie Senden oder IMEI ändern | s.o. | ||||||||||||

Tabelle: Funktionen eines Fake Base Station Detector

Welches mobile Betriebssystem eignet sich am Besten zur Entwicklung eines Fake Basestation Detectors?

Android OS bietet die meisten Vorteile, um mit einer Softwareentwicklung zu beginnen. Das System ist relativ offen, es existiert eine ausführliche Dokumentation und viele Entwickler-Community, die ebenfalls an Anwendungen für das Mobilfunknetz arbeiten. Die entsprechende APP für iOS sowie eventuell auch für BlackBerry OS und WP8 OS könnte zu einem späteren Zeitpunkt als Client, auf dem Niveau der Phase 1, erfolgen.

Bei einer zu starken Reduzierung der Funktionen in Tabelle „fB-Detection“ würde die Software wahrscheinlich keinen Nutzen mehr erzielen, weil zu wenig Parameter in die Entscheidung mit einfließen. Besonders in Stadtgebieten kann durch die umliegenden Gebäude die Messung der Signalstärke und des Abstandes zur Basisstation verfälscht werden.

Edit 2019: Auch 2019 ist Android immer noch ein relativ offenes System. Die alternativen Betriebssysteme von 2013 gibt es heute teilweise gar nicht mehr. Neue Betriebssysteme für Smartphones haben sich nicht durchgesetzt.

Google plant ein von Grund auf neues Android (Google Fuchsia) und eventuell gibt es in ein paar Jahren ein chinesisches OS.

Weitere Information zu diesem Thema:

Mobile Anhöranlagen, fehlende Authentifizierung der Basisstation

Details über die IMSI-Catcher der neuen Generation finden Sie hier:

IMSI-Catcher 2.0